本文深入探讨XSS攻击在PHP手游后端中的漏洞分析,为手游开发者提供安全警示。

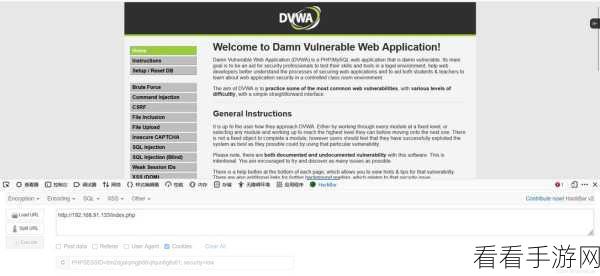

手游市场的繁荣背后,隐藏着无数开发者辛勤的汗水与智慧,但与此同时,安全问题也日益凸显,成为悬在手游行业头顶的一把利剑,跨站脚本攻击(XSS)作为一种常见的网络攻击手段,对PHP编程语言构建的手游后端构成了严重威胁,本文将深入剖析XSS攻击在PHP手游后端中的漏洞,为手游开发者敲响安全警钟。

中心句:XSS攻击原理及危害。

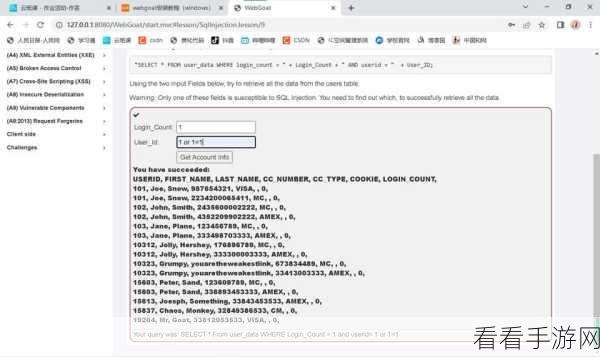

XSS攻击,全称为跨站脚本攻击,是指攻击者通过在网页中插入恶意脚本,当用户浏览该网页时,恶意脚本会在用户的浏览器中执行,从而窃取用户信息、篡改网页内容或进行其他恶意操作,在手游领域,如果手游后端采用PHP语言开发,且存在未过滤或未正确转义的用户输入,那么攻击者就有可能利用这些漏洞,向手游客户端发送包含恶意脚本的数据包,进而在用户设备上执行恶意代码,这种攻击不仅会导致用户信息泄露,还可能破坏手游的正常运行,甚至引发更严重的安全问题。

中心句:PHP手游后端常见的XSS漏洞类型。

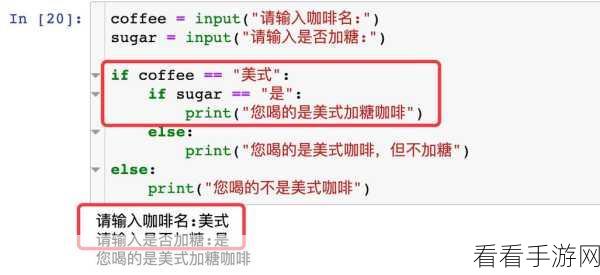

在PHP手游后端中,常见的XSS漏洞类型主要包括存储型XSS、反射型XSS和基于DOM的XSS,存储型XSS是指恶意脚本被永久地存储在服务器上,如用户评论、论坛帖子等,当用户浏览这些被污染的内容时,恶意脚本就会被执行,反射型XSS则是攻击者通过构造特定的URL参数,将恶意脚本直接反射给用户浏览器执行,而基于DOM的XSS则与前端代码有关,攻击者通过修改前端页面的DOM结构,插入恶意脚本,这些漏洞的存在,为攻击者提供了可乘之机。

中心句:防御XSS攻击的策略与实践。

面对XSS攻击的威胁,手游开发者必须采取积极的防御措施,要对用户输入进行严格的过滤和转义,确保恶意脚本无法被注入到后端数据库或前端页面中,要采用HTTPOnly属性来设置Cookie,防止攻击者通过XSS攻击窃取用户的Cookie信息,还可以利用内容安全策略(CSP)来限制浏览器执行特定来源的脚本,从而降低XSS攻击的风险,定期进行安全审计和漏洞扫描,及时发现并修复潜在的安全漏洞,也是保障手游安全的重要手段。

参考来源:本文基于网络安全领域的公开资料和研究成果,结合手游开发实践进行撰写。

最新问答:

1、问:手游开发者如何快速识别并修复XSS漏洞?

答:手游开发者可以利用自动化安全测试工具对代码进行扫描,快速识别潜在的XSS漏洞,结合安全编码规范,对代码进行逐行审查,确保所有用户输入都经过严格的过滤和转义。

2、问:XSS攻击对手游用户有哪些直接影响?

答:XSS攻击可能导致手游用户的个人信息泄露,如账号、密码等敏感信息,攻击者还可能通过XSS攻击在用户设备上执行恶意代码,如安装恶意软件、窃取用户隐私等,对用户的个人安全和财产安全构成严重威胁。

3、问:除了XSS攻击,手游还面临哪些其他安全威胁?

答:除了XSS攻击外,手游还面临SQL注入、DDoS攻击、恶意广告植入等多种安全威胁,这些威胁都可能对手游的正常运行和用户信息安全造成严重影响,手游开发者需要时刻保持警惕,加强安全防护措施。